美国网络安全与基础设施安全局(CISA)已责令联邦机构在三周内针对一个在攻击中被积极利用的严重 Linux 内核漏洞,加固其系统安全。

该安全漏洞编号为 CVE – 2024 – 53104,最早出现在内核版本 2.6.26 中,谷歌已于周一为安卓用户修复了该漏洞。

“2025 年 2 月安卓安全更新” 警告称:“有迹象表明,CVE – 2024 – 53104 可能正遭受有限的、有针对性的利用。”

根据谷歌的安全公告,此漏洞是由 USB 视频类(UVC)驱动中的越界写入漏洞导致的,在未打补丁的设备上,这使得 “无需额外执行权限即可实现物理权限提升”。

uvc_parse_format 函数中,该驱动无法准确解析 UVC_VS_UNDEFINED 帧,从而引发此问题,导致帧缓冲区大小计算错误,并可能出现越界写入情况。

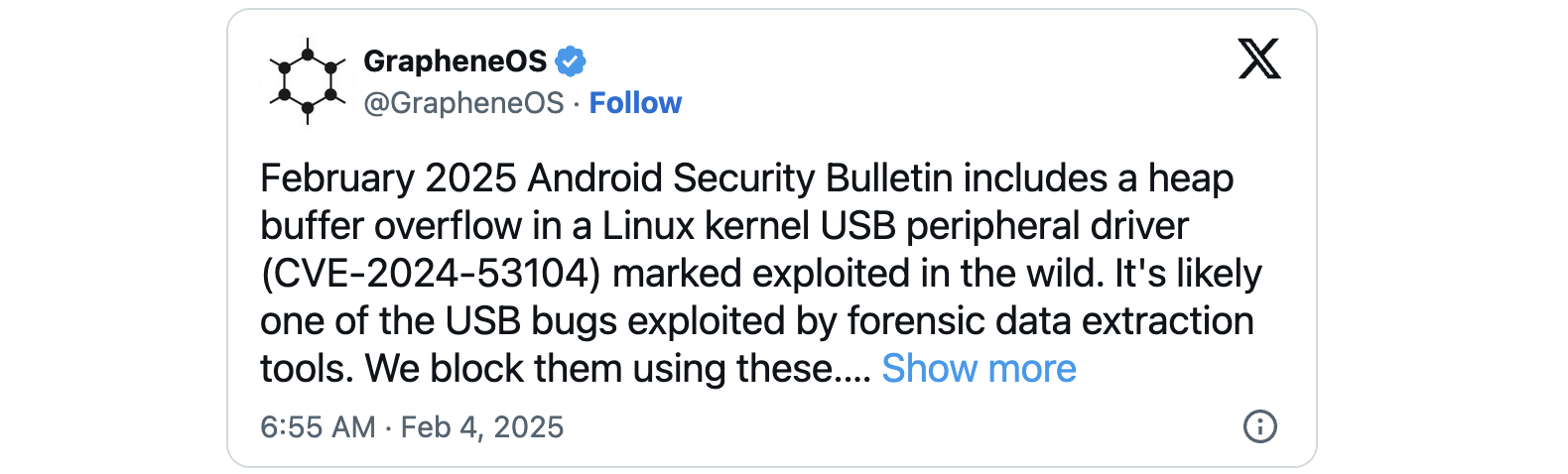

尽管谷歌没有提供关于利用此漏洞的零日攻击的更多信息,但 GrapheneOS 开发团队表示,这个 USB 外围设备驱动漏洞 “很可能是取证数据提取工具利用的 USB 漏洞之一”。

根据 2021 年 11 月发布的《约束性操作指令(BOD)22 – 01》,美国联邦机构必须保护其网络,防范针对 CISA “已知被利用漏洞” 目录中新增漏洞的持续攻击。

这家网络安全机构已要求联邦民用执行部门(FCEB)各机构在 2 月 26 日前,为其 Linux 和安卓设备打上补丁。

CISA 今日警告称:“这类漏洞是恶意网络行为者常用的攻击途径,给联邦政府机构带来重大风险。”

周二,CISA 还将微软.NET Framework 和 Apache OFBiz(开放式企业应用平台)软件中的严重及危急漏洞标记为在实际环境中被积极利用。然而,它并未提供有关攻击背后主谋的细节。

CISA 与英国、澳大利亚、加拿大、新西兰和美国的 “五眼联盟” 网络安全机构一道,还发布了针对网络边缘设备的安全指南,敦促制造商提高取证可见性,以帮助防御者检测攻击并调查违规行为。