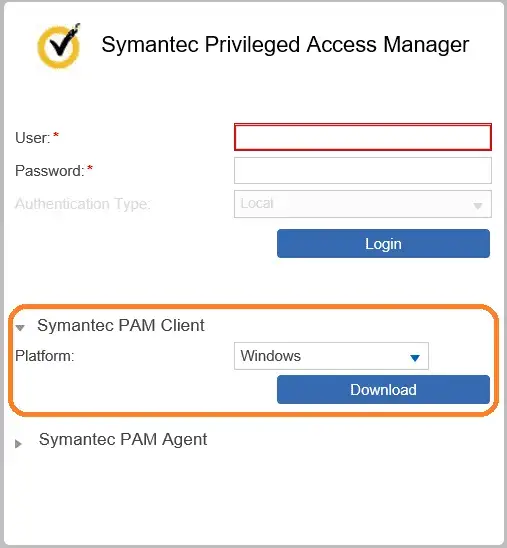

赛门铁克发布了其特权访问管理器(PAM)4.2.1 版本,以修复多个安全漏洞,其中包括可能导致远程代码执行和会话劫持的漏洞。

赛门铁克 PAM 是一款旨在管理和保护特权账户的解决方案。最新版本修复了八个漏洞,攻击者可能利用这些漏洞未经授权访问敏感信息或控制受影响的系统。

赛门铁克 PAM 4.2.1 版本修复的漏洞包括:

- CVE – 2025 – 24500(CVSSv4 评分为 8.7):这是一个 SQL 注入漏洞,未经身份验证的攻击者可利用此漏洞访问 PAM 数据库中的信息。

- CVE – 2025 – 24501(CVSSv4 评分为 5.3):这是一个输入验证绕过漏洞,未经身份验证的攻击者可利用此漏洞篡改 PAM 日志。

- CVE – 2025 – 24502(CVSSv4 评分为 5.3):这是一个会话劫持漏洞,未经身份验证的攻击者可利用此漏洞在错误用户的上下文中执行请求通知。

- CVE – 2025 – 24503(CVSSv4 评分为 9.3):这是一个跨站请求伪造(CSRF)漏洞,攻击者可利用此漏洞劫持 PAM 用户的会话。

- CVE – 2025 – 24504(CVSSv4 评分为 5.3):这是一个用户输入未净化漏洞,可能导致未净化的输入被写入应用程序日志。

- CVE – 2025 – 24505(CVSSv4 评分为 8.8):这是一个远程代码执行漏洞,高权限的已认证 PAM 用户可利用此漏洞在受影响的系统上执行命令。

- CVE – 2025 – 24506(CVSSv4 评分为 5.3):这是一个信息收集漏洞,攻击者可利用此漏洞获取 PAM 用户的 ID。

- CVE – 2025 – 24507(CVSSv4 评分为 8.9):这是一个操作系统命令注入漏洞,攻击者可利用此漏洞在设备启动时入侵设备。

强烈敦促赛门铁克 PAM 用户尽快更新到 4.2.1 版本,以降低这些漏洞被利用的风险。